Проблема заключается что в офисе в ект с локальных пк не работает доменная авторизация 1с клиент. Но если тот же самый пользователь подключается к терминальной ферме в мск то все работает.

Поиск неисправности на клиенте .

На клиенте включаем отладочный журнал

по пути C:\Program Files\1cv8\8.3.22.2143\bin\conf

файл logcfg.xml

содержимое

<?xml version="1.0" encoding="UTF-8"?>

<config xmlns="http://v8.1c.ru/v8/tech-log">

<log location="C:\log" history="168">

<event>

<ne property="Name" value=""/>

</event>

<property name="all">

</property>

</log>

</config>

В папку “C:\log будут складываться логи

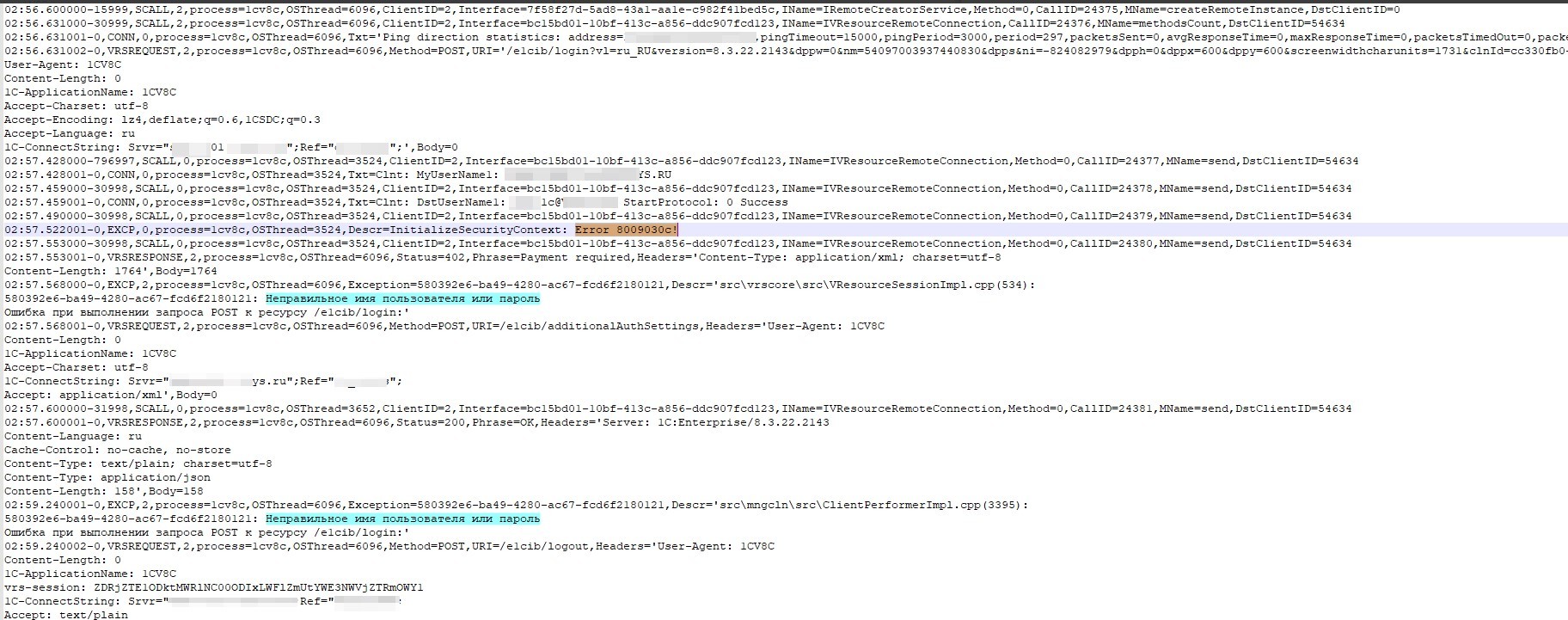

Ошибки

02:57.522001-0,EXCP,0,process=1cv8c,OSThread=3524,Descr=InitializeSecurityContext: Error 8009030c! 02:57.568000-0,EXCP,2,process=1cv8c,OSThread=6096,Exception=580392e6-ba49-4280-ac67-fcd6f2180121,Descr='src\vrscore\src\VResourceSessionImpl.cpp(534): 580392e6-ba49-4280-ac67-fcd6f2180121: Неправильное имя пользователя или пароль

8009030c! ошибка ldap но если под тем же пользователем но с мск то все норм.

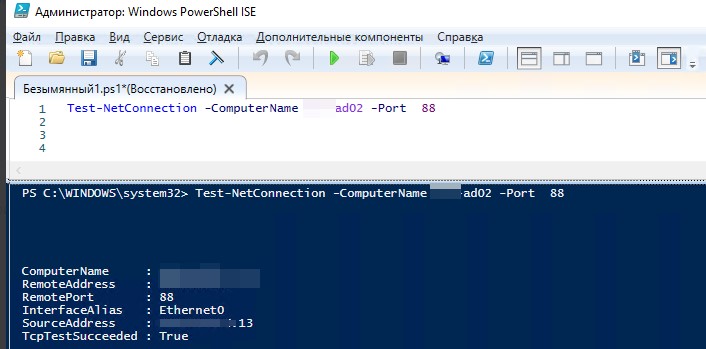

Так же с клиента где ошибка телнетом проверены порты до ad

- TCP и UDP порт 88 для Kerberos авторизации.

- TCP и UDP порт 135 для операций взаимодействия контроллер-контроллер и контроллер-клиент.

- TCP порт 139 и UDP 138 для File Replication Service между контроллерами домена.

- TCP и UDP порт 389 для LDAP запросов от клиента к серверу.

- TCP и UDP порт 445 для File Replication Service

- TCP и UDP порт464 для смены пароля Kerberos

- TCP порт 3268 и 3269 для доступа к Global Catalog от клиента к контроллеру.

- TCP и UDP порт 53 для DNS запросов

Ни каких проблем

В Wireshark очень много ошибок

48113 20.504388 172.1.1.1 172.1.1.2 TCP 60 88 → 55838 [RST, ACK] Seq=83 Ack=2962 Win=0 Len=0

с 88 порта с контролера домена идёт на порт 55838 разрывы

После анализа было найдены ошибки на контролерах домена в ект

The Key Distribution Center (KDC) encountered a ticket that did not contain information about the account that requested the ticket while processing a request for another ticket. This prevented security checks from running and could open security vulnerabilities. See https://go.microsoft.com/fwlink/?linkid=2173051 to learn more.

Ticket PAC constructed by: AD02

Client: adminbd.RU\\1c

Ticket for: krbtgt

Microsoft выпустила обновление https://support.microsoft.com/en-us/topic/kb5008380-authentication-updates-cve-2021-42287-9dafac11-e0d0-4cb8-959a-143bd0201041

Последние обновление на ad02 KB5026363 от 13.07.2021

на ad01 KB5010359 от 08.02.2022

А на всех контролерах на площадках KB5026363 от 09.05.2023

Поставил обновление KB5026363 на ad01 и 02 Ошибки eventid 37 ушли . авторизация на ект начала работать штатно.

Similar Posts:

- Как установить winlogbeat для elk kibana на windows server

- Как поменять логин и пароль на hp ilo и настроить ldap.

- Zabbix. Если не доступен AD или у пользователя мало прав.

- Как установить System Center Operations Manager (SCOM) 2019

- Как исправить ошибку The target principal name is incorrect. Cannot generate SSPI context.