Задача между двумя доменами, без доверительных отношений, сделать федеративный траст. Что бы пользователи разных доменов видели занятость в календарях друг друга

Что такое trusted federation можно почитать тут:

https://docs.microsoft.com/en-us/exchange/federation-exchange-2013-help?redirectedfrom=MSDN#KT

Эти все настройки делались на почтовых серверах одного домена, пусть будет roga.ru . На kopyta.ru тоже самое проделать.

Под федерацией подразумевается базовая инфраструктура отношений доверия, поддерживающая федеративный общий доступ, — простой способ обмена данными календаря с получателями во внешних федеративных организациях.

Доверие федерации работает на базе бесплатного облачного сервиса Microsoft Federation Gateway . Шлюз Microsoft Federation Gateway действует как промежуточный орган, с которым все организации Exchange должны установить однократное доверие, прежде чем они смогут взаимодействовать друг с другом. После однократного установления доверия шлюз Microsoft Federation Gateway выдает пользователям маркеры SAML , которые запрашивают информацию о пользователях из федеративной организации Exchange. Затем этим токенам доверяют федетированные партнеры, и они содержат информацию об адресе электронной почты пользователя, неизменном (постоянном) номере и действии, для которого выдается токен.

Если мы представим приведенное выше описание, все организации Exchange будут доверены шлюзу Microsoft Federation Gateway, но он не позволит ему взаимодействовать друг с другом, пока между двумя организациями Exchange не будет установлено доверительное отношение 1:1 «Отношение организации» . Отношения организации соединяют 2 организации Exchange и позволяют им обмениваться данными, определенными политиками общего доступа.

Настройка федерации (Federation trust).

- Виртуальные каталоги автообнаружения и EWS должны быть опубликованы в Интернете (или, если между вашими организациями существует внутреннее соединение, они должны быть доступны в обоих направлениях).

- Доверие федерации должно иметь аутентификацию WSSecurity в виртуальных каталогах EWS и Autodiscover.

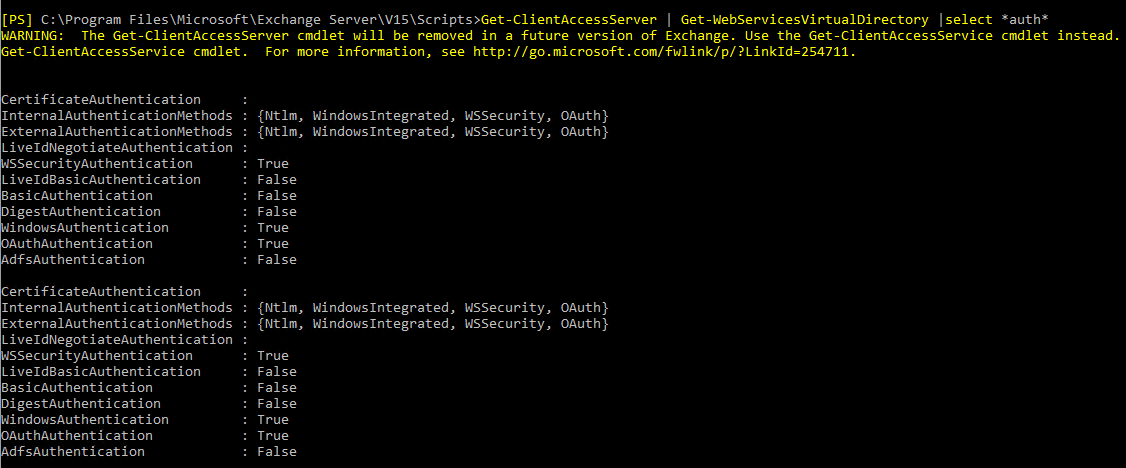

Get-ClientAccessServer | Get-WebServicesVirtualDirectory |select *auth*

CertificateAuthentication :

InternalAuthenticationMethods : {Ntlm, WindowsIntegrated, WSSecurity, OAuth}

ExternalAuthenticationMethods : {Ntlm, WindowsIntegrated, WSSecurity, OAuth}

LiveIdNegotiateAuthentication :

WSSecurityAuthentication : True

LiveIdBasicAuthentication : False

BasicAuthentication : False

DigestAuthentication : False

WindowsAuthentication : True

OAuthAuthentication : True

AdfsAuthentication : False

CertificateAuthentication :

InternalAuthenticationMethods : {Ntlm, WindowsIntegrated, WSSecurity, OAuth}

ExternalAuthenticationMethods : {Ntlm, WindowsIntegrated, WSSecurity, OAuth}

LiveIdNegotiateAuthentication :

WSSecurityAuthentication : True

LiveIdBasicAuthentication : False

BasicAuthentication : False

DigestAuthentication : False

WindowsAuthentication : True

OAuthAuthentication : True

AdfsAuthentication : False

Если не включена не включена аутентификация WSSecurity то надо включить ,а затем выполните сброс IIS.

Get-ClientAccessServer | Get-AutodiscoverVirtualDirectory | Set-AutodiscoverVirtualDirectory -WSSecurityAuthentication $true

После того, как они будут готовы, мы можем продолжить настройку доверия федерации.

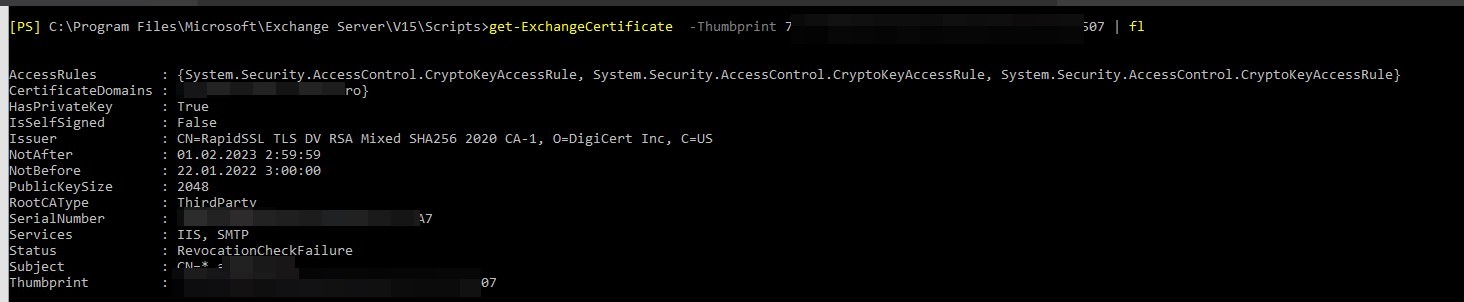

Доверие федерации

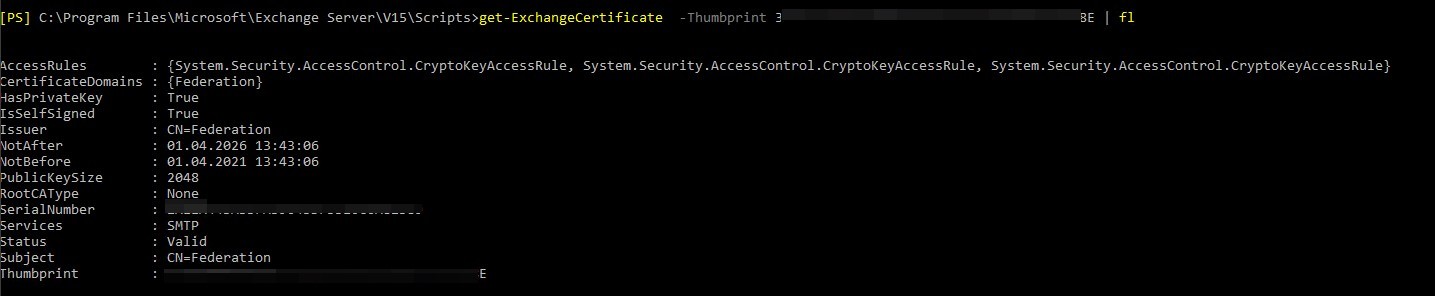

- Чтобы заработало доверие федерации, нам нужно сгенерировать самозаверяющий сертификат с уникальным идентификатором ключа субъекта. Этот сертификат будет использоваться для подписи и шифрования токенов делегирования (также можно использовать сторонний сертификат подписи, но зачем, если мы можем использовать бесплатный самозаверяющий сертификат с более длительным сроком действия).

Первая команда генерирует уникальный SKI, вторая генерирует сертификат

$ski = [System.Guid]::NewGuid().ToString("N")

New-ExchangeCertificate -FriendlyName "Exchange Federated Sharing" -DomainName "roga.ru" -Services Federation -KeySize 2048 -PrivateKeyExportable $true -SubjectKeyIdentifier $ski

Следующая команда создает доверие Федерации, но мы пока не можем связаться с MFG.

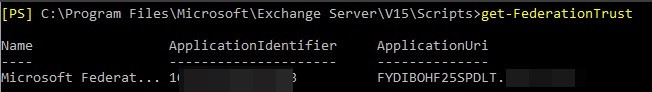

Get-ExchangeCertificate | ?{$_.friendlyname -eq "Exchange Federated Sharing"} | New-FederationTrust -Name "Microsoft Federation Gateway"

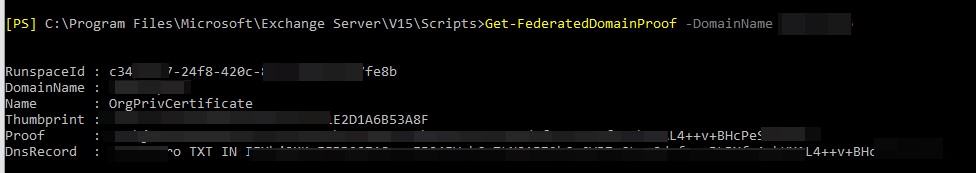

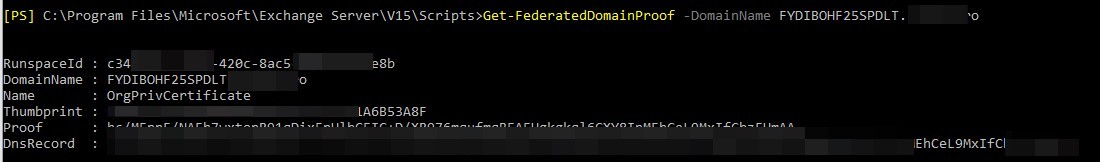

Чтобы иметь возможность общаться с MFG, мы должны доказать, что домены, которые будут определены в идентификаторе организации федерации, принадлежат нам. Это достигается путем добавления HASHES в виде записей TXT в наш DNS.

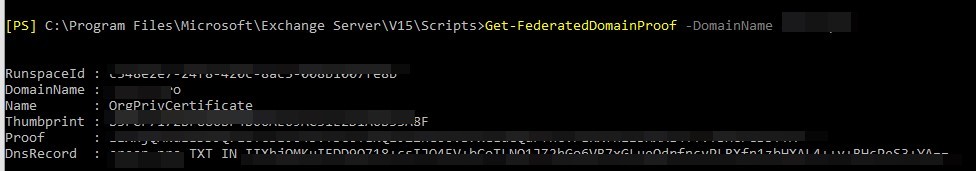

Хэши можно собрать с помощью следующих команд. Домен FYDIBOHF25SPDLT.roga.ru используется для создания пространства имен для связи между организациями, и, честно говоря, я не уверен, что этот хэш должен быть на месте, но я поместил его туда, чтобы убедиться, что он работает.

Get-FederatedDomainProof -DomainName "roga.ru"

Get-FederatedDomainProof -DomainName FYDIBOHF25SPDLT.roga.ru

Добавляем записи внешний DNS.

FYDIBOHF25SPDLT.roga.ru TXT IN вставляем Proof

roga.ru TXT IN вставляем Proof

После того как запись по всем DNS расползется настраиваем дальше.

Устанавливаем Federated Organization Identifier. Он определяет, какие домены наших организаций будут включены для федерации и какое доверие федерации будет использоваться.

Перед установкой идентификатора Федерации мы получаем следующие результаты

Get-FederatedOrganizationIdentifier

AccountNamespace : missing

Domains : missing

DefaultDomain : missing

Enabled : False

Set-FederatedOrganizationIdentifier -DelegationFederationTrust "Microsoft Federation Gateway" -AccountNamespace "roga.ru" -Enabled $true

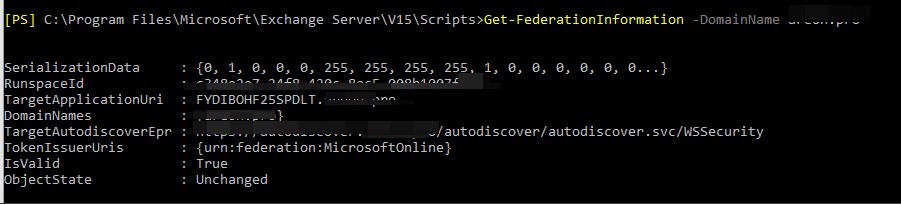

Get-FederationInformation -DomainName roga.ru

Federation information could not be received from the external organization.

Идентификатор федеративной организации

Set-FederatedOrganizationIdentifier -Enabled $true -DefaultDomain roga.ru -AccountNamespace roga.ru -DelegationFederationTrust "Microsoft Federation Gateway"

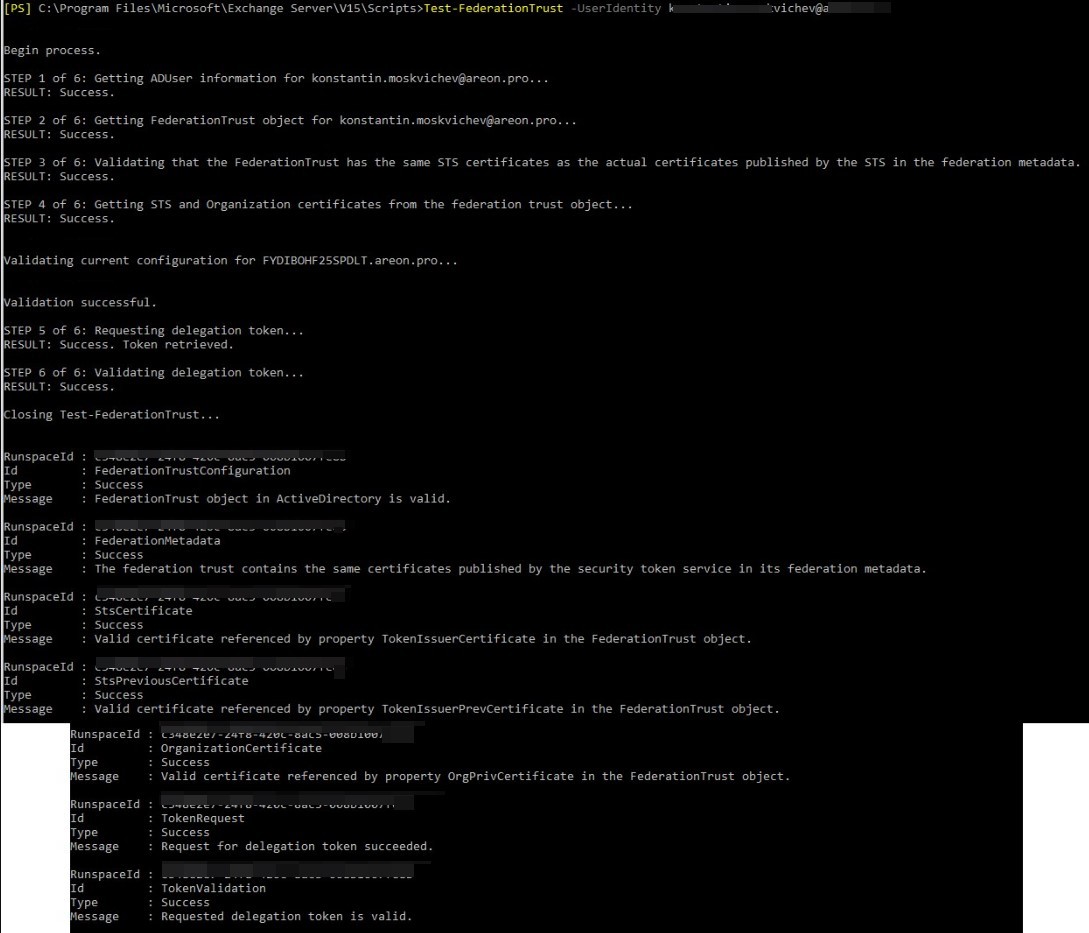

Test-FederationTrust -UserIdentity ivan.ivanovich@roga.ru

Если ошибки при прохождении теста . Проверить интернет на почтовых серверах . Должен быть доступ

Сначала включаем и выключаем WebServicesVirtualDirectory и AutodiscoverVirtualDirectory

Get-WebServicesVirtualDirectory | Set-WebServicesVirtualDirectory -WSSecurityAuthentication $False

Get-WebServicesVirtualDirectory | Set-WebServicesVirtualDirectory -WSSecurityAuthentication $True

Get-AutodiscoverVirtualDirectory | Set-AutodiscoverVirtualDirectory -WSSecurityAuthentication $False

Get-AutodiscoverVirtualDirectory | Set-AutodiscoverVirtualDirectory -WSSecurityAuthentication $True

И делаем рестарт iis на всех серверах

iisreset /restart

После этого делаем тест. Должно заработать.

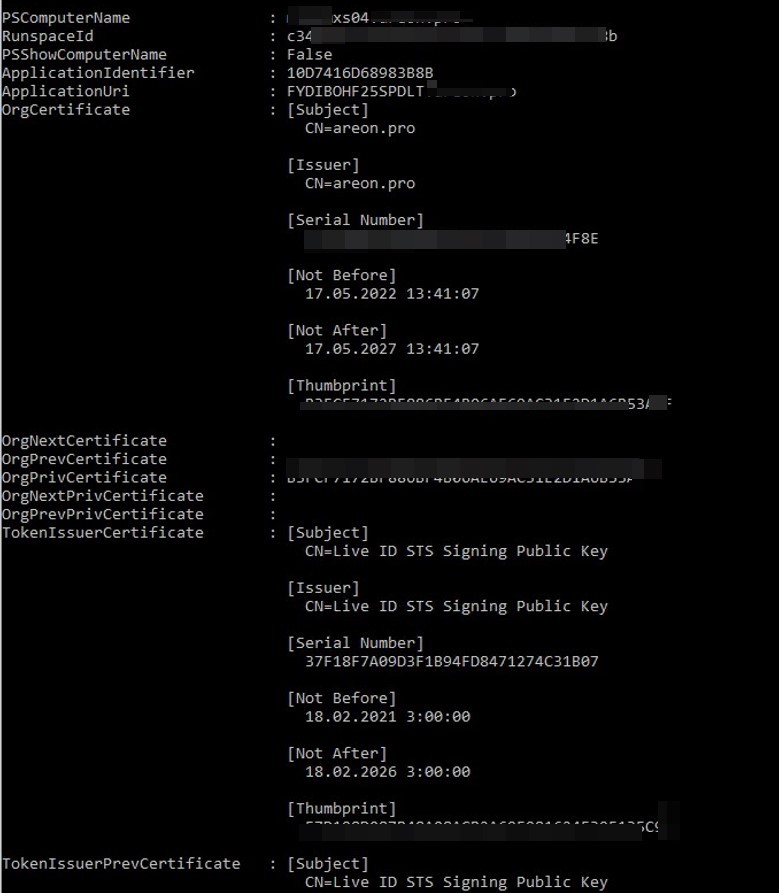

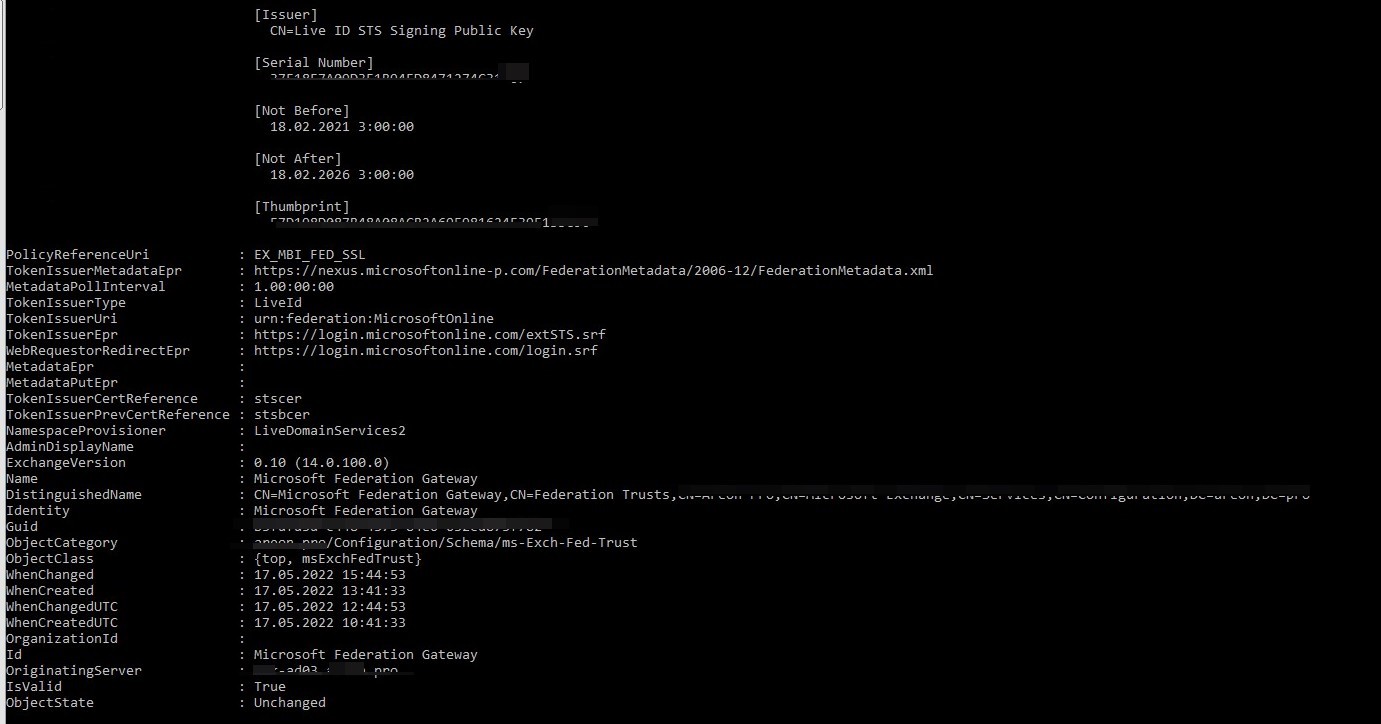

Когда все правильно настроено должно отдавать:

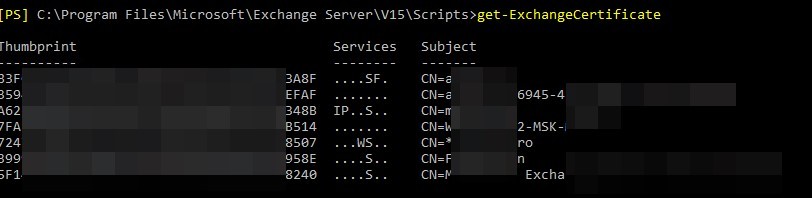

get-ExchangeCertificate

get-FederationTrust

Get-FederatedDomainProof -DomainName roga.ru

Get-FederatedOrganizationIdentifier

Get-FederationInformation -DomainName roga.ru

Ссылки:

https://docs.microsoft.com/en-us/exchange/federation-exchange-2013-help?redirectedfrom=MSDN#KT

https://docs.microsoft.com/ru-ru/exchange/federation-exchange-2013-help

https://ficilitydotnet.wordpress.com/2013/02/08/exchange-federation-trust-part-1/

https://ficilitydotnet.wordpress.com/2013/05/28/exchange-federation-trust-part-2/

Similar Posts:

- Как настроить trusted federation Microsoft Exchange Server. Federation. Федерация. Вторая часть.

- Как отключить спам агенты в exchange 2013/2016

- Как очистить ящик exchange от устройств если их нету в мобильных устройствах и в Get-ActiveSyncDeviceStatistics через powershell

- Как исправить ошибку. 3адача сообщила об ошибке (0x80190194): Произошла неожиданная ошибка. Не обновляется адресная книга